Элементарные шифры на понятном языке / Хабр

Привет, Хабр!

Все мы довольно часто слышим такие слова и словосочетания, как «шифрование данных», «секретные шифры», «криптозащита», «шифрование», но далеко не все понимают, о чем конкретно идет речь. В этом посте разберемся, что из себя представляет шифрование и рассмотрим элементарные шифры с тем расчетом, чтобы даже далекие от IT люди поняли суть этого явления.

Прежде всего, разберемся в терминологии.

Шифрование – это такое преобразование исходного сообщения, которое не позволит всяким нехорошим людям прочитать данные, если они это сообщение перехватят. Делается это преобразование по специальным математическим и логическим алгоритмам, некоторые из которых мы рассмотрим ниже.

Исходное сообщение – это, собственно, то, что мы хотим зашифровать. Классический пример — текст.

Шифрованное сообщение – это сообщение, прошедшее процесс шифрования.

Шифр — это сам алгоритм, по которому мы преобразовываем сообщение.

Ключ — это компонент, на основе которого можно произвести шифрование или дешифрование.

Алфавит – это перечень всех возможных символов в исходном и зашифрованном сообщении. Включая цифры, знаки препинания, пробелы, отдельно строчные и заглавные буквы и т.д.

Теперь, когда мы говорим на более-менее одном языке, разберем простые шифры.

Шифр Атбаша

Самый-самый простой шифр. Его суть – переворот алфавита с ног на голову.

Например, есть у нас алфавит, который полностью соответствует обычной латинице.

a b c d e f g h i j k l m n o p q r s t u v w x y z

Для реализации шифра Атбаша просто инвертируем его. «А» станет «Z», «B» превратится в «Y» и наоборот. На выходе получим такую картину:

И теперь пишем нужное сообшение на исходном алфавите и алфавите шифра

Исходное сообщение: I love habr

Зашифрованное: r olev szyi

Шифр Цезаря

Тут добавляется еще один параметр — примитивный ключ в виде числа от 1 до 25 (для латиницы). На практике, ключ будет от 4 до 10.

На практике, ключ будет от 4 до 10.

Опять же, для наглядности, возьмем латиницу

a b c d e f g h i j k l m n o p q r s t u v w x y z

И теперь сместим вправо или влево каждую букву на ключевое число значений.

Например, ключ у нас будет 4 и смещение вправо.

Исходный алфавит: a b c d e f g h i j k l m n o p q r s t u v w x y z

Зашифрованный: w x y z a b c d e f g h i j k l m n o p q r s t u v

Пробуем написать сообщение:

hello world

Шифруем его и получаем следующий несвязный текст:

dahhk sknhz

Простейший шифр на основе бинарной логики, который обладает абсолютной криптографической стойкостью. Без знания ключа, расшифровать его невозможно (доказано Клодом Шенноном).

Исходный алфавит — все та же латиница.

Сообщение разбиваем на отдельные символы и каждый символ представляем в бинарном виде.

Классики криптографии предлагают пятизначный код бодо для каждой буквы. Мы же попробуем изменить этот шифр для кодирования в 8 бит/символ на примере ASCII-таблицы. Каждую букву представим в виде бинарного кода.

Теперь вспомним курс электроники и элемент «Исключающее ИЛИ», также известный как XOR.

XOR принимает сигналы (0 или 1 каждый), проводит над ними логическую операцию и выдает один сигнал, исходя из входных значений.

Если все сигналы равны между собой (0-0 или 1-1 или 0-0-0 и т.д.), то на выходе получаем 0.

Если сигналы не равны (0-1 или 1-0 или 1-0-0 и т.д.), то на выходе получаем 1.

Теперь для шифровки сообщения, введем сам текст для шифровки и ключ такой же длины. Переведем каждую букву в ее бинарный код и выполним формулу сообщение XOR ключ

Например:

сообщение: LONDON

ключ: SYSTEM

Переведем их в бинарный код и выполним XOR:

01001100 01001111 01001110 01000100 01001111 01001110 01010011 01011001 01010011 01010100 01000101 01001101 _______________________________________________________ 00011111 00010110 00011101 00010000 00001010 00000011

В данном конкретном примере на месте результирующих символов мы увидим только пустое место, ведь все символы попали в первые 32 служебных символа. Однако, если перевести полученный результат в числа, то получим следующую картину:

Однако, если перевести полученный результат в числа, то получим следующую картину:

31 22 29 16 10 3.

С виду — совершенно несвязный набор чисел, но мы-то знаем.

Шифр кодового слова

Принцип шифрования примерно такой же, как у шифра цезаря. Только в этом случае мы сдвигаем алфавит не на определенное число позиций, а на кодовое слово.

Например, возьмем для разнообразия, кириллический алфавит.

абвгдеёжзийклмнопрстуфхцчшщъыьэюя

Придумаем кодовое слово. Например, «Лукоморье». Выдернем из него все повторяющиеся символы. На выходе получаем слово «Лукомрье».

Теперь вписываем данное слово в начале алфавита, а остальные символы оставляем без изменений.

абвгдеёжзийклмнопрстуфхцчшщъыьэюя лукомрьеабвгдёжзийнпстфхцчшщъыэюя

И теперь запишем любое сообщение и зашифруем его.

"Златая цепь на дубе том"

Получим в итоге следующий нечитаемый бред:

"Адлпля хриы жл мсур пиё"

Шифр Плейфера

Классический шифр Плейфера предполагает в основе матрицу 5х5, заполненную символами латинского алфавита (i и j пишутся в одну клетку), кодовое слово и дальнейшую манипуляцию над ними.

Пусть кодовое слово у нас будет «HELLO».

Сначала поступаем как с предыдущим шифром, т.е. уберем повторы и запишем слово в начале алфавита.

Теперь возьмем любое сообщение. Например, «I LOVE HABR AND GITHUB».

Разобьем его на биграммы, т.е. на пары символов, не учитывая пробелы.

IL OV EH AB RA ND GI TH UB.

Если бы сообщение было из нечетного количества символов, или в биграмме были бы два одинаковых символа (LL, например), то на место недостающего или повторившегося символа ставится символ X.

Шифрование выполняется по нескольким несложным правилам:

1) Если символы биграммы находятся в матрице на одной строке — смещаем их вправо на одну позицию. Если символ был крайним в ряду — он становится первым.

Например, EH становится LE.

2) Если символы биграммы находятся в одном столбце, то они смещаются на одну позицию вниз. Если символ находился в самом низу столбца, то он принимает значение самого верхнего.

Например, если бы у нас была биграмма LX, то она стала бы DL.

3) Если символы не находятся ни на одной строке, ни на одном столбце, то строим прямоугольник, где наши символы — края диагонали. И меняем углы местами.

Например, биграмма RA.

По этим правилам, шифруем все сообщение.

IL OV EH AB RA ND GI TH UB. KO HY LE HG EU MF BP QO QG

Если убрать пробелы, то получим следующее зашифрованное сообщение:

KOHYLEHGEUMFBPQOQG

Поздравляю. После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

После прочтения этой статьи вы хотя бы примерно понимаете, что такое шифрование и знаете как использовать некоторые примитивные шифры и можете приступать к изучению несколько более сложных образцов шифров, о которых мы поговорим позднее.

Спасибо за внимание.

Александр Бабаш, Генрих Шанкин Шифр, достойный королей. Легион «белой смерти»

Александр Бабаш, Генрих Шанкин

Шифр, достойный королей

Несущие смерть «любовные» послания кардинала Ришелье; конфиденциальные сведения «невинных» писем А. Грибоедова шефу жандармского корпуса, гибель всемирно известного астролога Кардана и пляшущие человечки А. Конан Дойля — все это удивительные секреты криптографии.

Эпоха Возрождения принесла расцвет не только наукам, культуре, искусству, но и криптографии.

В XIII–XIV веках методы криптографической защиты информации широко использовались в государствах Италии. Уже с ранних времен венецианское правительство имело особых специалистов — шифровальщиков, а за всей криптографической деятельностью было поручено следить «Совету десяти» — верховному органу власти. Шифры обычно заключались в замене букв латинского алфавита либо другими буквами, либо арабскими цифрами, черточками, точками, произвольными фигурами, причем для одной буквы нередко использовали две-три замены. В шифрованный текст нередко вводились знаки, не имевшие никакого значения для того, чтобы усложнить шифр.

Шифры обычно заключались в замене букв латинского алфавита либо другими буквами, либо арабскими цифрами, черточками, точками, произвольными фигурами, причем для одной буквы нередко использовали две-три замены. В шифрованный текст нередко вводились знаки, не имевшие никакого значения для того, чтобы усложнить шифр.

Одновременно развивались методы дешифрования. Особо выделялся на этом поприще Джованни Соро (XVI в.) — один из первых известных крупных аналитиков-дешифровальщиков. Он дешифровал, в частности, депеши Марка Антония Колонны — командующего армией императора священной Римской империи; его услугами пользовалась папская курия — папа Климент VII лично направлял перехваченные депеши для дешифрования.

Шифры имелись и в других государствах Италии. В папской канцелярии они начали применяться в первой половине XVI в. и сначала заключались в замене некоторых слов другими, условными. Так, вместо «гвельфы» писалось «сыны Израиля», вместо «гиббелины» — «египтяне», «Рим» — «Иерусалим». Хорошо разработанные системы шифров применялись в Милане и во Флоренции.

Хорошо разработанные системы шифров применялись в Милане и во Флоренции.

Строгость сохранения криптографических тайн в Италии была чрезвычайной. В годы крестовых походов шифровальщики, служившие у папы римского, подлежали физическому уничтожению, так сохранялась тайна шифра.

Во Флоренции жил искусный криптоаналитик Пирро Музефили, граф Сассетский, дешифровавший депеши французского короля Генриха II, кардинала Неаполя ди Мендосы. Среди его клиентов были герцог Альба и даже король Англии.

Шифрованная дипломатическая переписка часто вызывала неудовольствие, а иногда протесты и репрессии со стороны заинтересованных дворов. Так, султан Баязит II, узнав, что венецианский посол Дж. Марчелло посылает своему правительству шифрованные письма, приказал ему в три дня покинуть страну. Король Франции Франциск I в XVI веке запретил использование шифров не только своим подданным, но даже послам многих иностранных государств (исключение было сделано для немногих — Ватикан, Англия, Рим).

Отказавшись от употребления шифров, дипломаты прибегли к стеганографическому способу защиты информации и использовали жаргонные коды (которые были известны и ранее). Они заменяли смысл слов, при этом секретное сообщение принимало вид невинного текста, истинный смысл которого мог понять только посвященный в тайну замены слов. Французский посол в России с помощью своего секретаря-мехоторговца послал в Париж письмо такого содержания: «Волчий мех сейчас очень моден. Я слышал, что германский представитель послал заказ на 30 тыс. кротовых шкурок, хотя его денежное положение неважное. Интересно, где он возьмет деньги на их оплату». Согласно имевшемуся у этого посла жаргонному коду «волком» назывался австрийский посол, «кротовым мехом» — английские войска и т. д. В Париже письмо было расшифровано следующим образом: «Россия и Австрия собираются заключить союз; ходят слухи, что прусский король попросил у Англии 30 тыс. солдат, но что он испытывает трудности с их получением, так как у него нет денег».

В XIV–XV веках клерк тайной канцелярии папской курии Чикко Симонетти написал книгу о тайнописи. В ней он изложил усовершенствованные шифры замены, в том числе и шифр многозначной замены, в котором одной и той же букве (гласной) соответствует несколько шифрообозначений. Симонетти обслуживал герцогов Сфорца, олигархов Милана, дешифруя для них перехваченные депеши. Он разработал 13 правил дешифрования шифров простой замены, которые изложил в рукописи на трех кусках пергамента.

Секретарь антипапы Клементия VII Габриель де Лавинда в XV веке написал «Трактат о шифрах» (первый учебник по криптографии), в котором изложил методы дешифрования шифров замены, основанный на подсчете частот букв, и описал шифры пропорциональной замены. В последнем шифре буквам алфавита ставилось в соответствие несколько шифрообозначений, причем их количество было пропорционально частоте появления буквы в текстах итальянского языка.

Наиболее крупного успеха в развитии криптографии в то время достиг Леон Альберти, человек универсального таланта, архитектор и математик. В 1466 году он представил в папскую канцелярию трактат о шифрах (написанный по заказу папы римского), в котором провел анализ частот букв, исследовал шифры замены и перестановки, затронул вопросы стойкости шифров. Замеченная Альберти разночастотность появления букв в осмысленных текстах дала толчок изучению синтаксических свойств письменных сообщений. При этом основное внимание обращалось на наиболее часто встречающиеся буквы. В русском языке первые десять наиболее частых букв породили несколько неудобное для чтения слово «сеновалитр» (внутри этого слова «приоритеты» букв не соблюдаются). В итальянском языке среди наиболее частых букв встречаются в подавляющем большинстве гласные буквы. (Не в этом ли секрет «певучести» итальянского языка?)

В 1466 году он представил в папскую канцелярию трактат о шифрах (написанный по заказу папы римского), в котором провел анализ частот букв, исследовал шифры замены и перестановки, затронул вопросы стойкости шифров. Замеченная Альберти разночастотность появления букв в осмысленных текстах дала толчок изучению синтаксических свойств письменных сообщений. При этом основное внимание обращалось на наиболее часто встречающиеся буквы. В русском языке первые десять наиболее частых букв породили несколько неудобное для чтения слово «сеновалитр» (внутри этого слова «приоритеты» букв не соблюдаются). В итальянском языке среди наиболее частых букв встречаются в подавляющем большинстве гласные буквы. (Не в этом ли секрет «певучести» итальянского языка?)

Альберти впервые выдвинул идею «двойного шифрования» — текст, полученный в результате первого шифрования, подвергался повторному зашифрованию. В трактате Альберти был приведен и его собственный шифр, который он назвал «шифром, достойным королей». Он утверждал, что этот шифр не дешифруем. Реализация шифра осуществлялась с помощью шифровального диска, положившего начало целой серии многоалфавитных шифров. Устройство представляло собой пару дисков — внешний, неподвижный (на нем были нанесены буквы в естественном порядке) и внутренний — подвижный — на нем буквы были переставлены. Процесс шифрования заключался в нахождении буквы открытого текста на внешнем диске и замену ее на соответствующую (стоящей под ней) букву шифрованного текста. После шифрования нескольких слов внутренний диск сдвигался на один шаг. Ключом данного шифра являлся порядок расположения букв на внутреннем диске и его начальное положение относительно внешнего диска.

Он утверждал, что этот шифр не дешифруем. Реализация шифра осуществлялась с помощью шифровального диска, положившего начало целой серии многоалфавитных шифров. Устройство представляло собой пару дисков — внешний, неподвижный (на нем были нанесены буквы в естественном порядке) и внутренний — подвижный — на нем буквы были переставлены. Процесс шифрования заключался в нахождении буквы открытого текста на внешнем диске и замену ее на соответствующую (стоящей под ней) букву шифрованного текста. После шифрования нескольких слов внутренний диск сдвигался на один шаг. Ключом данного шифра являлся порядок расположения букв на внутреннем диске и его начальное положение относительно внешнего диска.

В начале XVI века криптограф папы римского Матео Арженти изобрел буквенный код. В этом коде 1 200 некоторых букв, слогов, слов и целых фраз заменялись на группы букв.

В 1563 году Джованни Порта (итальянский естествоиспытатель, член научного общества, в которое входил и Галилей) написал книгу «О тайной переписке», в которой описал шифры, представляющие собой шифры простой замены на биграммах (двухбуквенных сочетаниях), описал их свойства, привел наиболее часто употребляемые слова и фразы в текстах любовного и военного характера, а также провел криптоанализ, в котором использовал «метод протяжки вероятного слова», смысл которого заключается в следующем. Предполагается наличие в тексте некоторого «вероятного слова» (или слов): известная подпись, адресация и т. д. Затем это слово опробуется на криптограмме (по возможным местам его нахождения). При опробовании отождествляются знаки открытого и шифрованного текстов и на этой основе делается попытка прочитать всю криптограмму. Данный метод хорошо описан в произведении Конан Дойля «Пляшущие человечки». Шифрованное послание имело следующий вид:

Предполагается наличие в тексте некоторого «вероятного слова» (или слов): известная подпись, адресация и т. д. Затем это слово опробуется на криптограмме (по возможным местам его нахождения). При опробовании отождествляются знаки открытого и шифрованного текстов и на этой основе делается попытка прочитать всю криптограмму. Данный метод хорошо описан в произведении Конан Дойля «Пляшущие человечки». Шифрованное послание имело следующий вид:

Соответствующий открытый текст: «I’m here Abe Slaney» («Я здесь. Аб Слени»). Использован шифр простой замены букв на фигурки людей; флажок в руках означает конец слова.

Одно из выдающихся нововведений де ла Порта — это шифр периодической лозунговой замены. В применении к русскому языку он представляет собой прямоугольную таблицу из букв алфавита в следующем порядке.

Шифрование производится при помощи секретного лозунга. Лозунг периодически выписывается открытым текстом, по первой букве лозунга отыскивается алфавит (большие буквы в начале строк), в верхнем или нижнем полуалфавите отыскивается первая буква открытого текста и заменяется соответствующей ей буквой из верхней или нижней строки. Аналогично шифруются и другие буквы. Приведем пример:

Аналогично шифруются и другие буквы. Приведем пример:

Лозунг: философия философия…

Открытый текст: периодический шифр…

Шифротекст: щщляцытгфэюзраяхм…

За этот шифр де ла Порту позднее назвали отцом современной криптографии, но в свое время он не нашел широкого применения. Причина этого — необходимость постоянно иметь при себе указанную таблицу и сложность шифрования. Однако был дан импульс для появления других систем (например, шифра Виженера).

Примерно в это же время (1550 г.) появляется книга математика и философа Дж. Кардано «О тонкостях» с дополнением «О разных вещах», в котором имеются разделы, посвященные криптографии. В ней нашли отражение новые идеи криптографии: использование части самого передаваемого открытого текста в качестве ключа шифра и новый способ шифрования, который вошел в историю как «решетка Кардано». Для ее изготовления брался лист из твердого материала (картон, пергамент, металл), представляющий собой квадрат, в котором вырезаны «окна». При шифровании решетка накладывалась на лист бумаги, и буквы открытого текста вписывались в «окна». При использовании всех «окон» решетка поворачивалась на 90 градусов, и вновь буквы открытого текста вписывались в «окна» повернутой решетки. Затем вновь производился поворот на 90 градусов и т. д. В один «заход» решетка работала 4 раза. Если текст зашифрован не полностью, то решетка ставилась в исходное положение и вся процедура повторялась.

При шифровании решетка накладывалась на лист бумаги, и буквы открытого текста вписывались в «окна». При использовании всех «окон» решетка поворачивалась на 90 градусов, и вновь буквы открытого текста вписывались в «окна» повернутой решетки. Затем вновь производился поворот на 90 градусов и т. д. В один «заход» решетка работала 4 раза. Если текст зашифрован не полностью, то решетка ставилась в исходное положение и вся процедура повторялась.

Главное требование к решетке Кардано — при всех поворотах «окна» не должны попадать на одно и то же место в квадрате, в котором образуется шифротекст.

Если в квадрате после снятия решетки образовывались пустые места, то в них вписывались произвольные буквы. Затем буквы квадрата выписывались построчно, что и было шифрованным текстом.

Судьба Кардано сложилась трагически. Как астролог, он заранее предсказал себе 75 лет жизни. Чтобы не нарушать собственное предвидение, он покончил с собой в отведенный им срок со словами: «Если и неверно, то неплохо придумано».

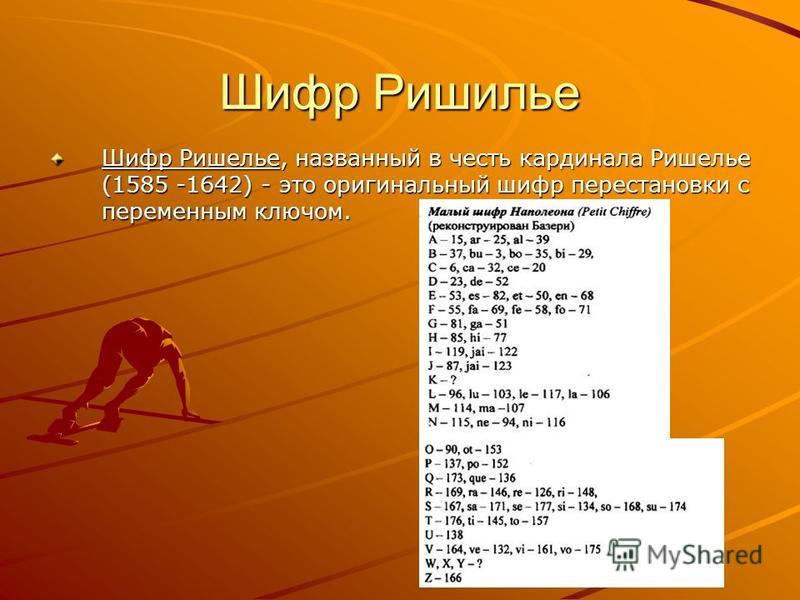

Предложенный Кардано «шифр-решетка» лежит в основе знаменитого «шифра Ришелье», где шифрованный текст внешне имел вид «невинного послания». Из плотного материала вырезался прямоугольник размером 7х10, в нем проделывались окна (на рисунке они заштрихованы).

Секретный текст вписывался в эти окна, затем решетка снималась и оставшиеся клетки заполнялись так, чтобы получалось «невинное» сообщение. Суровую команду на английском языке: «EOU KILL AT ONCE» с помощью решетки можно спрятать в «невинный» текст любовного содержания: «I LOVE YOU. I HAVE YOU. DEEP UNDER MY SKIN. MY LOVE. LASTS FOREVER IN HYPERSPACE».

Разумеется, использование этого шифра вызывает затруднения и требует соответствующего интеллекта.

Такого рода шифр использовал известный русский писатель, общественный деятель и дипломат А. С. Грибоедов. Будучи послом в Персии, он писал своей жене «невинные» послания, которые, попав в руки жандармерии, для которой и были предназначены, расшифровывались по соответствующей «решетке» и передавались царскому правительству уже как секретные сведения.

Кардано принадлежит также ряд доказательств о невозможности раскрытия предложенного им шифра путем подсчета возможных ключей. Кроме того, он предложил общую идею оценки стойкости шифров, основанную на большом количестве образуемых при дешифровании открытых осмысленных текстов. Он же, как уже отмечалось, предложил, но не реализовал идею использования шифруемого открытого текста в качестве ключа.

Достойного корня достойный побег

Достойного корня достойный побег

Разберемся для начала с терминами.«Геноци?д (от греч. ????? — род, племя и лат. caedo — убиваю) — действия, совершаемые с намерением уничтожить, полностью или частично, какую-либо национальную, этническую, расовую или религиозную группу как

Достойный вызов

Достойный вызов

X век и первая половина XI века весьма скудны в отношении сохранившихся источников. Ученые последних ста лет не без труда сумели описать события этого периода на основе хроник, летописей, отдельных королевских или сеньориальных актов и даже на основе

Ученые последних ста лет не без труда сумели описать события этого периода на основе хроник, летописей, отдельных королевских или сеньориальных актов и даже на основе

Гениально простой шифр

Гениально простой шифр

«Искусство тайнописи, или, как его обычно называют, шифрования, в течение многих веков привлекало внимание как государственных мужей, так и философов; все знакомые с нынешним состоянием этого искусства, как я считаю, признают, что оно по-прежнему

Достойный пример служения Отечеству

Достойный пример служения Отечеству

Никогда не изгладится из памяти народа священный подвиг советского солдата в годы Великой Отечественной войны. Тема эта бесконечна, неисчерпаема и сегодня еще близка каждому из нас лично. Ныне живущие и грядущие поколения людей

«Дать достойный отпор! ».

«Дать достойный отпор! ».

Урбан пишет:Нелегко приходилось тем, кто пытался обойти логичную «стройность» указанной концепции. Например, советский историк И. Б. Греков в книге «Очерки по истории международных отношений Восточной Европы XIV—XVI вв. » (Москва, 1963 г. ) посмел

Достойный пример служения Отечеству

Достойный пример служения Отечеству

Никогда не изгладится из памяти народа священный подвиг советского солдата в годы Великой Отечественной войны. Тема эта бесконечна, неисчерпаема и сегодня еще близка каждому из нас лично. Ныне живущие и грядущие поколения людей

Удивления достойный

Удивления достойный

Многое в судьбе английского философа, монаха-францисканца Роджера Бэкона таинственно и загадочно. Неизвестны в точности даже годы его рождения и смерти, и достоверные сведения о нем ученые черпают лишь из того, что он сам написал о себе. Однако точно

Однако точно

Глава 13. Александр Бабаш, Генрих Шанкин. «Тайнопись — почерк мирозданья…»

Глава 13. Александр Бабаш, Генрих Шанкин. «Тайнопись — почерк мирозданья…»

Поиск «библейских тайн» имеет многовековую историю. Основное направление еврейской каббалы — толкование Священного Писания с целью проникновения в сокровенные тайны создания мира и человека.

Маршал Жуков «Достойный главнокомандующий»

Маршал Жуков

«Достойный главнокомандующий»

Читатели первого издания моей книги не раз спрашивали меня, были ли ошибки в работе Ставки и И. В. Сталина как Верховного Главнокомандующего?В тех разделах книги, где рассматриваются конкретные события войны, я рассказал о

Маршал Жуков «Достойный главнокомандующий»

Маршал Жуков

«Достойный главнокомандующий»

Читатели первого издания моей книги не раз спрашивали меня, были ли ошибки в работе Ставки и И. В. Сталина как Верховного Главнокомандующего?В тех разделах книги, где рассматриваются конкретные события войны, я рассказал о

В. Сталина как Верховного Главнокомандующего?В тех разделах книги, где рассматриваются конкретные события войны, я рассказал о

6. Самый сложный шифр

6. Самый сложный шифр

6.1. На приеме у академика6.2. Таинственный монах6.3. В кабинете академика6.4. Пляшущие тельца6.5.

Столетие города, 1803 год Александр Пушкин, Семен Бобров, Генрих фон Реймерс

Столетие города, 1803 год

Александр Пушкин, Семен Бобров, Генрих фон Реймерс

За первые сто лет своей истории Санкт-Петербург из «крепостцы невеликой» в устье Невы вырос в блистательную столицу великого государства, подлинно имперский город, о котором А. С. Пушкин в «Медном

ГЛАВА 8. Разгадать шифр Бога: открытие генетики и ДНК

ГЛАВА 8. Разгадать шифр Бога: открытие генетики и ДНК

В один прекрасный день на заре цивилизации, на прекрасном греческом острове Кос, в кристально чистых водах Эгейского моря молодая женщина, представительница благородного рода, незаметно проникла через черный ход в

Криптология — Резонансная публикация

История криптологии

Криптология — это изучение скрытого письма. Оно происходит от греческих слов Kryptos, что означает «скрытый», и Graphen, что означает «писать». На самом деле криптология — это изучение кодов и шифров. Сообщения о сокрытии на самом деле не кодируются и не шифруются, они просто скрыты. Невидимые чернила — хороший пример сокрытия сообщения.

Оно происходит от греческих слов Kryptos, что означает «скрытый», и Graphen, что означает «писать». На самом деле криптология — это изучение кодов и шифров. Сообщения о сокрытии на самом деле не кодируются и не шифруются, они просто скрыты. Невидимые чернила — хороший пример сокрытия сообщения.

Код представляет собой заранее подготовленную систему замены слов, предложений или абзацев. Иностранные языки похожи на секретный код, где английское слово «привет» представлено как слово «Hola» на испанском или какое-то другое слово на другом языке. Большинство кодов имеют кодовую книгу для кодирования и декодирования.

Название «шифр» происходит от еврейского слова «сафар», означающего «исчислять». Большинство шифров носят систематический характер и часто используют математические методы нумерации. Одним из примеров шифра является метод спартанской палки.

Спартанцы зашифровали и скрыли сообщение с помощью скиталы, специальной палки и пояса. Шифровальщик обматывал палку ремнем и писал на ней сообщение. Затем ремень разматывали с палки и отправляли другому человеку. Используя палку такого же размера, дешифровщик обматывал палку ремнем, чтобы увидеть появление секретного сообщения. Если появится палочка неправильного размера, сообщение будет зашифровано. Попробуйте это с двумя или тремя карандашами, связанными вместе, чтобы получилась палочка, длинная полоска бумаги и еще один карандаш для письма.

Затем ремень разматывали с палки и отправляли другому человеку. Используя палку такого же размера, дешифровщик обматывал палку ремнем, чтобы увидеть появление секретного сообщения. Если появится палочка неправильного размера, сообщение будет зашифровано. Попробуйте это с двумя или тремя карандашами, связанными вместе, чтобы получилась палочка, длинная полоска бумаги и еще один карандаш для письма.

Юлий Цезарь использовал простую замену алфавита (буквы), смещенную на 3 буквы. Взяв слово «помощь», вы продвинулись бы вперед по алфавиту на 3 буквы, чтобы получить «джгнр». Какое-то время это работало, пока больше людей не научились читать и не изучили его секретный шифр.

Габриэль де Лавинд сделал криптологию более формально понимаемой наукой, когда он опубликовал свое первое руководство по криптологии в 1379 году. В течение следующих нескольких столетий были разработаны различные коды и механические устройства для кодирования, декодирования, шифрования и расшифровки сообщений.

В 1600-х годах кардинал Ришелье изобрел решетку. Он создал карточку с отверстиями и использовал ее, чтобы написать секретное сообщение. Когда он закончил, он убрал карточку и написал письмо, чтобы заполнить пробелы и сделать сообщение похожим на обычное письмо. Решетку оказалось трудно разгадать, если у декодера не было карты, которая создала зашифрованное сообщение.

В 1776 году американец Артур Ли разработал книгу кодов. Вскоре армия США приняла собственную кодовую книгу для использования в вооруженных силах.

На Розеттском камне (черный базальт), найденном в Египте в 1799 году, на поверхности было зашифровано послание на трех разных языках! Греческие, египетские и иероглифические сообщения говорили одно и то же. Как только было обнаружено, что греческий и египетский языки имеют одно и то же сообщение, язык иероглифов был расшифрован путем соотнесения каждой буквы с символом!

Код Морзе, разработанный Сэмюэлем Морзе в 1832 году, на самом деле вовсе не код. Это способ шифрования (шифрования) букв алфавита в долгие и короткие звуки. Изобретение телеграфа, наряду с азбукой Морзе, помогло людям общаться на больших расстояниях. Азбуку Морзе можно использовать на любом языке, и для ее изучения требуется от 1 до 10 часов обучения/практики! Первая азбука Морзе, отправленная по телеграфу, была «Что сотворил Бог?» в 1844 году.0005

Это способ шифрования (шифрования) букв алфавита в долгие и короткие звуки. Изобретение телеграфа, наряду с азбукой Морзе, помогло людям общаться на больших расстояниях. Азбуку Морзе можно использовать на любом языке, и для ее изучения требуется от 1 до 10 часов обучения/практики! Первая азбука Морзе, отправленная по телеграфу, была «Что сотворил Бог?» в 1844 году.0005

Во время Первой мировой войны Карл Лоди отправил следующую телеграмму: «Тетя, пожалуйста, немедленно пришлите деньги. Я абсолютно сломлен. Слава богу, эти немецкие свиньи в бегах. Клерк понял, что это сообщение не имеет никакого смысла и направил его в соответствующие органы, которые признали Карла Лоди виновным в шпионаже (шпионаже). Вы понимаете, почему его сообщение должно быть секретным кодом или шифром? Почему это не имеет никакого смысла?

В 1917 году, во время Первой мировой войны, криптографический отдел армии США взломал код немцев. На самом деле код был украден Александром Сжеком, человеком, работавшим в то время на радиостанции в Брюсселе. Немцы не знали, что Сек симпатизировал англичанам и каждый день воровал несколько кодовых слов. Когда телеграф Циммермана был послан в 1918 ноября, попросив Мексику начать войну против Соединенных Штатов, отдел криптографии армии США взломал код и расшифровал телеграф.

Немцы не знали, что Сек симпатизировал англичанам и каждый день воровал несколько кодовых слов. Когда телеграф Циммермана был послан в 1918 ноября, попросив Мексику начать войну против Соединенных Штатов, отдел криптографии армии США взломал код и расшифровал телеграф.

Немцы извлекли уроки из этого опыта и изменили свои коды. Но британцы смогли получить копии новых кодовых книг с затонувших подводных лодок, взорванных самолетов и т. д., чтобы продолжить взламывать новые коды. Во время Второй мировой войны кодовые книги военно-морского флота были связаны свинцом, чтобы помочь кодовым книгам погрузиться на дно океана в случае захвата территории врагом.

Малоизвестный индейский язык навахо использовался США во время Второй мировой войны в качестве простого кода замены слов. До появления языка навахо для шифрования одного слова использовалось 65 букв и цифр. Язык навахо был намного быстрее и точнее по сравнению с более ранними шифрами и активно использовался в битве при Иодзиме.

Немцы во время Второй мировой войны использовали коды, но также применяли и другие типы секретных записей. У одного подозреваемого в шпионаже в номере мотеля было обнаружено большое количество ключей. После осмотра ключей было обнаружено, что некоторые ключи были модифицированы, чтобы отвинчиваться вверху, чтобы показать пластиковый наконечник. Ключи содержали специальные химикаты для невидимых чернил! Однако коды и секретные чернильные сообщения очень легко перехватывались и расшифровывались.

Немцы, на долю которых сегодня приходится большая часть шифровальной науки, разработали сложные шифры ближе к концу Второй мировой войны. Они шифровали сообщения и отправляли их на высокой скорости в радиодиапазоне с помощью азбуки Морзе. Для неожиданного это звучало как статика на заднем плане. Один джентльмен пытался лучше понять помехи и слушал их снова и снова. В последний раз, когда он проигрывал свою запись, он забыл завести фонограф. Статика воспроизводилась с очень медленной скоростью и вскоре была распознана как узор, азбука Морзе!

Изобретение компьютеров в 20 веке произвело революцию в криптологии. Корпорация IBM создала код Data Encryption Standard (DES), который не взломан и по сей день. В компьютеры запрограммированы тысячи сложных кодов и шифров, чтобы компьютеры могли алгоритмически расшифровывать секретные сообщения и зашифрованные файлы.

Корпорация IBM создала код Data Encryption Standard (DES), который не взломан и по сей день. В компьютеры запрограммированы тысячи сложных кодов и шифров, чтобы компьютеры могли алгоритмически расшифровывать секретные сообщения и зашифрованные файлы.

Некоторые из самых забавных секретных надписей — это маскирующие сообщения, такие как невидимые чернила, сделанные из картофельного сока, лимонного сока и других видов соков и сахаров! Расшифровка и декодирование сообщений занимают много времени и очень утомительны. Но с опытом, стратегиями и, самое главное, удачей, вы сможете взломать множество кодов и шифров.

Стратегии расшифровки

Первое, что вы должны сделать, это

собраться!

Составьте список известных кодов и методологий шифрования, которые вы можете использовать для секретных сообщений. После того, как вы испробовали все известные вам методы, используйте метод проб и ошибок. Структура английского языка позволяет криптологам видеть шаблоны, возникающие из обычных сообщений. Просто взглянув на этот абзац текста или поиграв в «Колесо фортуны», вы сможете выяснить, какие буквы встречаются чаще всего.

Просто взглянув на этот абзац текста или поиграв в «Колесо фортуны», вы сможете выяснить, какие буквы встречаются чаще всего.

В английском языке чаще всего встречаются гласные и пробелы. Несколько констант, таких как «S, T, N и т. д.» встречаются чаще других. Наконец, несколько известных биграмм (2 буквы), таких как «ll, ee, ss и т. д.», встречаются чаще других. Распознав закономерности в шифрах, вы часто можете угадать, какие буквы означают расшифровку сообщения. Компьютерное приложение «Криптограммер» научит вас расшифровывать таким образом. Спросите своего инструктора, хотите ли вы играть в Cryptogrammer.

Самые распространенные буквы

- Е

- Т

- А, О, Н, Р, И, С

- Х

- Д, Л, Ж, С, М, У

- Г, Ж, П, Ш, Б

- В, К, Х, Дж, В, З

Частота биграммы

В порядке от наиболее распространенной к наименее распространенной:

TH, HE, AN, RE, ER, IN, ON, AT, ND, ST, ES, EN, OF, TE

Частота биграммы с одинаковыми буквами

В порядке от наиболее распространенного к наименее распространенному:

LL, EE, SS, OO, TT, FF, RR, NN, PP, CC, MM, GG

Частота триграммы

THE, ING, CON, ENT, ERE, ERS, EVE, FOR, HER, TED, TER, TIO, VER

Начальные буквы

T, A, O, M, H, W, C , I, P, B, E, S

Вторые буквы

H, O, E, I, A, U, N, R, T

Третьи буквы

E, S, A, R, N , I

Final Letters

E, T, S, D, N, R, Y, G

*Более 50% английских слов заканчиваются на «E».

*Более 50% английских слов начинаются с букв T, A, O, S или W.

Таблицы частот для расшифровки

Рекомендуется создать таблицу подсчетов

для букв алфавита, биграмм, триграмм, а также начальных и конечных букв, чтобы увидеть, сколько раз определенные буквы, числа( s) или символ(ы) из зашифрованного сообщения. Чаще всего встречается одна буква/цифра/символ «E», как видно из приведенной выше таблицы частот. Наиболее распространенной биграммой из 2 букв/цифр/символов, вероятно, будет «TH». Если вы можете разместить несколько букв, вы часто будете видеть несколько коротких слов, таких как «THE».

Как только слова начинают появляться, вы к чему-то пришли. Посмотрите, есть ли простой шаблон для получения остальных букв. Если нет, продолжайте

анализ частотных таблиц

для декодирования остальных букв.

Используйте метод проб и ошибок

и заменяйте буквы/цифры/символы другими буквами, пока не начнет появляться больше слов. Попробуйте этот метод на простом шифре ниже. Можете ли вы понять, что говорит зашифрованное сообщение?

Попробуйте этот метод на простом шифре ниже. Можете ли вы понять, что говорит зашифрованное сообщение?

Wpxfmt bsf uif nptu dpnnpo mfuufs

Частота букв, слогов и слов

При попытке расшифровать зашифрованное сообщение вам могут помочь частоты букв и слогов. Наиболее распространенные буквы, цифры или символы, используемые в сообщении, скорее всего, будут наиболее распространенными буквами простого алфавита, пробелами или знаками препинания. Определив закономерности и частоту букв, слогов, двух- и трехбуквенных слов и т. д., вы сможете лучше расшифровывать секретные сообщения.

Допустим, вы получили зашифрованное сообщение следующего содержания:

НМО GRBTF MZW ZTGZCW POOV НМО WXDO; ZVF NMOBO MZW ZTGZCW POOV ZW DSUM KRRF QRBNSVO ZW PZF XV XN

Какие две и три буквы используются более одного раза? Какая самая распространенная буква? Какая буква, скорее всего, гласная, как буква «е»? Расшифрованный ответ:

МИР ВСЕГДА БЫЛ ОДНИМ И ОДНИМ; И В ЭТОМ ВСЕГДА БЫЛО СЧАСТЬЕ СЧАСТЬЕ, КАК ПЛОХОЕ.

-Цитата Макиавелли, «Discorsi»

Вы видите, как слово «THE» представлено «NMO»? «О» — одна из наиболее часто встречающихся букв, потому что на самом деле это буква «Е». Следующее задание поможет вам определить свои собственные частотные диаграммы для использования при расшифровке сообщений, подобных приведенному выше.

Используйте показания, прилагаемые к этому документу, чтобы определить частотность для:

- букв a-z

- слова из двух и трех букв (an, of и т. д.)

- слогов (ll, tt и т. д.)

- первый символ каждого слова (например, сколько слов начинается с «w» и т. д.)

- знаков препинания (,?:”!…)

Возможно, вам следует начать с составления списка всех приведенных выше частотных присвоений. Затем подсчитайте частоту для каждого назначения, a-e, как показано выше. Когда вы все сделаете, проанализируйте результаты и напишите упорядоченный список частот для каждого приведенного выше задания.

Отчет для назначения A может выглядеть примерно как:

Общая символа = 354

Задача частота

E 135

R… 122 ..

Образец чтения

5 Строительных блоков

..

.

1. Доля отдельного элемента

Как отображается один элемент. В качестве примера: вместо того, чтобы использовать квадрат для обводки текста или графики, используйте пропорциональный прямоугольник, приятный для глаз. Греки использовали прямоугольник, теперь называемый золотым прямоугольником, в котором использовались пропорции примерно 1 к 1,618. Фотографии теперь печатаются на бумаге стандартного размера 3X5″, потому что это форма, довольно близкая к форме золотого прямоугольника, форма, которая более приятна для глаз.

2. Доля относительных размеров

Как два или более объектов на странице сравниваются друг с другом по отношению к вашему сообщению. Как правило, более крупные элементы на странице обычно являются более важными элементами вашего общего сообщения.

Как правило, более крупные элементы на странице обычно являются более важными элементами вашего общего сообщения.

3. Баланс

Важно поддерживать баланс размера и положения объектов, чтобы донести до читателя четкое и интересное сообщение. Визуальный центр (золотая середина) бумаги размером 8,5×11 дюймов находится немного выше и левее математического центра. Часто хорошей идеей является размещение доминирующего объекта в визуальном центре или визуальной отправной точке вашего документа. Учитывайте визуальный вес каждого объекта на основе свойств объектов: размера, цвета, узора, угла показа. Использование пустого пространства для разделения элементов иногда может иметь драматический и эффективный эффект при достижении баланса.

4. Контраст

Статья без контраста подобна речи в монотонном изложении. Контраст добавляет важности элементам, привлекает интерес и оживляет ваш документ. Контрастность часто добавляется к документам путем изменения типа текста (шрифт, стиль, размер, цвет и т. д.). Использование графики, такой как графики, таблицы, фотографии, рамки и иллюстрации, является еще одним методом создания контраста. Будьте осторожны, чтобы не переборщить с контрастом, создавая занятный и раздражающий документ, который кричит на вас, а не привлекает ваш интерес приятным способом.

д.). Использование графики, такой как графики, таблицы, фотографии, рамки и иллюстрации, является еще одним методом создания контраста. Будьте осторожны, чтобы не переборщить с контрастом, создавая занятный и раздражающий документ, который кричит на вас, а не привлекает ваш интерес приятным способом.

5. Ритм

Как элементы размещаются в документе? Ведете ли вы взгляд читателя по документу, или он неорганизован и за ним трудно следить? Спроектируйте свой документ таким образом, чтобы взгляд читателя двигался вверх и вниз, слева направо, по кругу и т. д. по мере необходимости, чтобы заинтересовать читателя и четко направить его к режимам беглого и беглого чтения.

Невидимые чернила и зеркальные изображения

Невидимые чернила

Невидимые чернила долгое время использовались для сокрытия секретных сообщений. Возможно, вы помните шпиона, который использовал ключи, чтобы спрятать невидимые чернила? Ну, наука о создании невидимых сообщений прошла долгий путь за последние 100 лет. Профессиональные ученые разработали невидимые чернила, которые трудно обнаружить даже профессиональному шпиону. Если вы хотите поэкспериментировать с невидимыми чернилами, вы можете использовать простые материалы из дома:

Профессиональные ученые разработали невидимые чернила, которые трудно обнаружить даже профессиональному шпиону. Если вы хотите поэкспериментировать с невидимыми чернилами, вы можете использовать простые материалы из дома:

Ингредиенты для невидимых чернил — разработано Брейди Шауресом

1/4 стакана сока белого грейпфрута

1/3 ч. л. лимонный сок

Щепотка сахара

Указания

Окуните ватную палочку в невидимые чернила и напишите свое сообщение на белой бумаге. После того, как сообщение высохнет, вы можете использовать горячий утюг, горящую спичку или зажигалку, чтобы поджечь чернила на бумаге. ВНИМАНИЕ! Не пытайтесь делать это дома, если вы не находитесь под непосредственным присмотром взрослых. Во избежание возгорания рекомендуется использовать утюг.

Бумага станет коричневой и в конце концов сгорит, если вы перегреете бумагу. Секрет в том, чтобы немного нагреть бумагу, посмотреть, появилось ли сообщение, а затем повторить попытку, пока вы не увидите сообщение на бумаге.

Вы можете поэкспериментировать с другими жидкостями в доме, пока не сможете создать невидимые чернила, которые нельзя будет увидеть на бумаге, пока они не будут сожжены. Другие соки — отличный способ писать невидимыми чернилами на цветной бумаге. Попробуйте апельсиновый сок, клюквенный сок и другие.

Зеркальные изображения

Используя компьютер, вы можете легко создавать обратные изображения, читаемые только в зеркале. Просто напишите свое сообщение и используйте инструменты рисования или рисования, чтобы перевернуть сообщение по горизонтали. Затем распечатайте сообщение и поднесите его к зеркалу. Сообщение ниже было перевернуто горизонтально и может быть прочитано в зеркале.

Что за сообщение выше?

Отразите текст по горизонтали, когда будете готовы сделать его зеркальным отражением.

Камуфляжные мелки

Другой способ скрыть сообщение — использовать мелки. Используйте карандаш, чтобы написать сообщение как можно легче на бумаге. Затем используйте мелки, чтобы скрыть сообщение. Если возможно, нарисуйте ничего не подозревающую картину, которая выглядит нормально. Чтобы увидеть секретное сообщение, используйте острый нож или лезвие бритвы, чтобы соскоблить следы карандаша. Будьте осторожны при обращении с ножом!

Затем используйте мелки, чтобы скрыть сообщение. Если возможно, нарисуйте ничего не подозревающую картину, которая выглядит нормально. Чтобы увидеть секретное сообщение, используйте острый нож или лезвие бритвы, чтобы соскоблить следы карандаша. Будьте осторожны при обращении с ножом!

*Гистией в 500 г. до н.э. написал тайное послание на голове раба, подождал, пока у него отрастут волосы, и отправил своего раба пересечь линию врага. Когда ему побрили голову, появилось сообщение!

Шифровальные часы

Шифровальные часы можно настроить для сопоставления значения одной буквы с другой буквой, цифрой или символом. Начните с создания линейного списка значений шифра. См. примеры ниже:

Смещение на четыре: считая букву, с которой вы начинаете, считайте вперед 4 буквы.

A B C D E F G H I J K L M N O P Q R

D E F G H I J K L M N O P Q R S T U

S T U V W X Y Z

V W X Y Z A B C

Letters represented by numbers:

A B C D E F G H I J K L M N O P

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16

Q R S T U V W X Y Z

17 18 19 20 21 22 23 24 25 26

Произвольная замена букв:

A B C D E F G H I J K L M N O P

D E F G H I J K L M N O P Q R S

Q R S T U V W X Y Z

T U V W X Y Z A B C

Random letters substituted by numbers:

A C B Z R T W N O M L J P U E

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

I D K F

16 17 18 19

V G H S X Y Q

20 21 22 23 24 25 26

Изготовление шифровальных часов

Когда у вас появится понравившийся шифр, сделайте шифровальные часы из двух круглых листков бумаги. Поместите меньший лист бумаги поверх большого. Затем напишите свой алфавит с нужными знаками препинания на одном листе бумаги и шифровальные эквиваленты на другом. Убедитесь, что все буквы расположены одинаково, чтобы буквы/символы шифра совпадали с алфавитом, когда вы поворачиваете часы. Быстрее положите бумагу посередине и начинайте шифровать/расшифровывать!

Поместите меньший лист бумаги поверх большого. Затем напишите свой алфавит с нужными знаками препинания на одном листе бумаги и шифровальные эквиваленты на другом. Убедитесь, что все буквы расположены одинаково, чтобы буквы/символы шифра совпадали с алфавитом, когда вы поворачиваете часы. Быстрее положите бумагу посередине и начинайте шифровать/расшифровывать!

Большой лист бумаги Маленький лист бумаги Готовые часы!

Можете ли вы понять, как иметь более одного шифра на шифровальных часах?

Матричные шифры

Матрица — это что-то похожее на массив, например регулярное формирование букв алфавита, записанных в столбцы и строки. Используя матрицу, аналогичную ссылкам на графике «X, Y», можно создать шифр. В приведенной ниже матрице используются метки столбцов и строк для создания секретного шифра.

Поскольку буквы записываются в матрицу, буквы для меток столбцов и строк можно комбинировать, чтобы определить положение буквы в матрице. Например, буква «А» находится в столбце «G» строки «N». Таким образом, «A» может быть записано в зашифрованном сообщении как «GN». Посмотрите на пример ниже, чтобы увидеть, как слово «СОБАКА» зашифровано с использованием приведенной выше матрицы.

Таким образом, «A» может быть записано в зашифрованном сообщении как «GN». Посмотрите на пример ниже, чтобы увидеть, как слово «СОБАКА» зашифровано с использованием приведенной выше матрицы.

Простое сообщение: D O G

Зашифрованное сообщение: LN MR HO

Не могли бы вы немного усложнить сетку матрицы выше? Подумайте о последовательности букв, количестве возможных значений матричного шифра, созданных ссылками на столбцы и строки, и количестве используемых строк или столбцов.

Как вы думаете, возможно ли расшифровать сообщение, закодированное с помощью системы, описанной выше, без использования матрицы? Как можно взломать шифровальную систему матричного шифра другого человека? Придумайте свой собственный матричный шифр и посмотрите, смогут ли ваши друзья расшифровать сообщение!

GC1QYTF Richelieuova šifra/Шифр Ришелье (Неизвестный тайник) в Тренчанском крае, Словакия, созданный Тайником magurka, принятым Подковой

- Сложность:

- Местность:

Размер: (маленький)

Смотреть

Как работает геокэшинг

Обратите внимание: Использование услуг geocaching. com регулируется положениями и условиями, изложенными в нашем отказе от ответственности.

com регулируется положениями и условиями, изложенными в нашем отказе от ответственности.

SK: Východzie súradnice Vás privedú na «Letný majer», кто je bývalou súcastou zrebcína Motesice. Tento sa preslavil chovom urcitého plemena koní. Toto plemeno je klúcovým slovom k vyrieseniu tejto nie prílis nárocnej mysterky.

«Zasifrované» súradnice: 4003528 1061168

RU: Координаты ведут к «Летнему хутору», который когда-то был частью конюшни в деревне Мотесице. Эти конюшни прославились тем, что разводили особую породу лошадей. Эта порода — ключевое слово, необходимое для разгадки этой не очень сложной тайны.

Координаты в шифре: 4003528 1061168

22.04.2019 змена уместения а хинту!

Дополнительные подсказки

(расшифровать)

FX: cbq xnzrabz

RA: haqre gur fgbar

A|B|C|D|E|F|G|H|I|J|K|L|M

—————— ———

N|O|P|Q|R|S|T|U|V|W|X|Y|Z

${getLocalizedLogType(LogTypeID, LogType)}

${Посетили}

{{если LatLonString. length > 0}}

length > 0}}

${LatLonString}

{{/если}}

{{html LogText}}

{{если изображения.длина > 0}}

- {{tmpl(Изображения) «tmplCacheLogImages»}}

{{/если}}

{{if LogType === «Найден» || LogType === «Не нашел» || LogType === «Фото сделано с веб-камеры» || LogType === «Присутствовал» || LogType === «Объявление» }}

{{/если}}

{{если (userInfo.